1. Эксплуатационная документация

1.1. Структура СЗ ИС

1.2. Состав, места установки, параметры и порядок настройки СЗИ, ПО и технических средств

1.3. Правила эксплуатации СЗ ИС

2. Техническое задание, содержащее:

2.1. Цель и задачи обеспечения ЗИ в ИС

2.2. Класс защищенности ИС

2.3. Перечень нормативных правовых актов, локальных правовых актов, методических документов, национальных стандартов и стандартов организаций, которым должна соответствовать ИС

2.4. Объекты защиты ИС на каждом из ее уровней

2.5. Требования к мерам и СЗИ, применяемым в ИС

2.6. Требования к ЗИ при информационном взаимодействии с иными информационными системами и информационно-телекоммуникационными сетями, а также при применении вычислительных ресурсов, предоставляемых уполномоченным лицом для обработки информации

2.7. Требования к поставляемым техническим средствам, ПО, СЗИ

2.8. Функции заказчика и оператора по обеспечению ЗИ в ИС

2.9. Cтадии создания СЗ ИС

3. Формирование требований к ЗИ в ИС

3.1. Принятие решения о необходимости ЗИ

3.1.1. Анализ целей создания ИС

3.1.2. Определение информации, подлежащей отработке в ИС

3.1.3. Анализ нормативных документов и стандартов

3.1.4. Принятие решения о необходимости создания СЗ ИС & определение целей и задач ЗИ в ИС

3.1.5. Определение основных этапов создания СЗ ИС

3.2. Классификация ИС по требованиям защиты информации

3.3. Определение угроз безопасности информации & разработка на их основе модели угроз безопасности

3.4. Определение требований к СЗ ИС

4. Разработка СЗ ИС

4.1. Проектирование СЗ ИС

4.1.1. Определение типов субъектов доступа и объектов доступа, являющихся объектами защиты

4.1.2. Определение методов управления доступом, типов доступа и правил разграничения доступа субъектов доступа к объектам доступа, подлежащих реализации в ИС

4.1.3. Выбор мер ЗИ, подлежащих реализации в рамках СЗ ИС

4.1.4. Определение видов и типов СЗИ, обеспечивающих реализацию технических мер ЗИ

4.1.5. Определение структуры СЗ ИС, включая состав (количество) и места размещения ее элементов

4.1.6. Выбор СЗИ

4.1.7. Определение параметров настройки ПО

4.1.8. Опредение мер ЗИ при информационном взаимодействии с иными ИС и информационно-телекоммуникационными сетями

4.2. Разработка эксплуатационной документации на СЗ ИС

4.3. Макетирование и тестирование СЗИ ИС (при необходимости)

4.3.1. Проверка работоспособности и совместимости выбранных средств ЗИ с ИТ и техническими средствами

4.3.2. Проверка выполнения выбранными средств ЗИ требований к СЗИ ИС

4.3.3. Корректировка проектных решений, разработанных при создании ИС и (или) СЗИ ИС

4.3.4. Корректировка проектной и эксплуатационной документации на СЗИ ИС

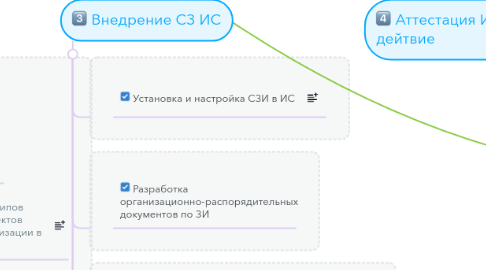

5. Внедрение СЗ ИС

5.1. Установка и настройка СЗИ в ИС

5.2. Разработка организационно-распорядительных документов по ЗИ

5.3. Внедрение организационных мер по ЗИ

5.3.1. Реализация правил ограничений доступа

5.3.2. Проверка полноты и детальности описаний в организационно-распорядительных документах

5.3.3. Отработка действий должностных лиц и подразделений, ответственных за реализацию мер ЗИ

5.4. Предварительные испытания СЗИ ИС

5.5. Опытная эксплаутация СЗИ ИС

5.5.1. Проверка функционирования СЗИ ИС

5.5.2. Проверка готовности пользователей к эксплуатации

5.6. Анализ уязвимостей ИС и принятие мер по их устранению

5.6.1. Анализ уязвимостей СЗИ

5.6.2. Анализ уязвимостей технических средств

5.6.3. Анализ уязвимостей ПО

5.6.4. Уточнение модели угроз безопасности информации и принятие доп. мер

5.7. Приемочные испытания СЗИ ИС

6. Аттестация ИС и ввод в дейтвие

7. Обеспечение ЗИ в ходе эксплуатации

7.1. Управление СЗ ИС

7.1.1. Управление пользователями и их учетными записяи

7.1.2. Настройка ПО, восстановление работоспособности СЗИ, управление паролями и пр.

7.1.3. Установка обновлений ПО

7.1.4. Централизованное управление СЗИ при необходимости

7.1.5. Регистрация и нализ событий безопасности

7.1.6. Периодическое информирование пользователей об угрозах безопасности информации и правил эксплуатации

7.1.7. Корректировка эксплуатационной документации при необходимости

7.2. Выявление инцидентов и реагирование на них

7.2.1. Определение лиц, ответственных за выявление инцидентов и реагирование на них

7.2.2. Обнаружение и идентификация инцидентов

7.2.3. Информирование лиц, ответственных за выявление инцидентов, о возникновении инцидентов

7.2.4. Анализ инцидентов

7.2.5. Планирование и принятие мер по устранению инцидентов

7.2.6. Планирование и принятие мер по предотвращению повторных инцидентов

7.3. Управление конфигурацией ИС и ее СЗ

7.3.1. Поддержание конфигурации и её СЗ в соответствии с эксплуатационной документацией

7.3.2. Определение лиц, имеющим право вносить изменение в базовую конфигурацию ИС и СЗ

7.3.3. Управление изменениями базовой конфигурации

7.3.4. Анализ потенциальнго воздействия планируемых изменений

7.3.5. Определение параметров настройки ПО

7.3.6. Внесение информации об изменении конфигурации в эксплуатационную документацию

7.3.7. Принятие решений о повторной аттестации

7.4. Контроль за обеспечением уровня защищенности

7.4.1. Контроль за событиями безопасности и деятельности пользователей

7.4.2. Анализ защищенности информации

7.4.3. Оценка функционирования СЗ ИС

7.4.4. Периодический анализ угроз безопасности информации в ИС и принятие мер в случае возникновения новых угроз

7.4.5. Документирование процедур и результатов контроля за уровнем защищенности

7.4.6. Принятие решений о необходимости пересмотра требований к ЗИ, о проведении доп. аттестационных испытаний или повторной аттестации